DMZ چیست و چه کاربردی در شبکه های کامپیوتری دارد؟

در درسنامه ی قبلی یعنی درسنامه ی بیستم بصورت مفصل درباره ی NAT صحبت کردیم. متوجه شدیم که این سرویس چیست و چه کاربردی در شبکه های کامپیوتری دارد. در واقع درسنامه ی نوزدهم و بیستم ما از دوره جامع نتورک پلاس PBXSHOP یکی از کامل ترین دوره ها درباره ی انواع NAT ها و کاربردهای آن ها می باشد.

آنچه در این مقاله می خوانید:

اما این مقاله درباره ی DMZ است. جالب است بدانید که NAT و DMZ شباهت های بسیار زیادی با هم دارند و تا حدودی کارایی های مشابه برای شان تعریف می شود؛ ولی نکته ی اصلی داستان اینجاست که این دو تفاوت هایی نیز با هم دارند و این تفاوت ها در کاربردشان تعریف می شود.

از این رو این درسنامه از دوره ی جامع شبکه های کامیوتری PBX SHOP را به DMZ ها و انواع و کاربرد آن ها در شبکه های کامپیوتری اختصاص خواهیم داد. پس برای آشنایی بیشتر با این سرویس و تفاوت ها و شباهت هایش با NAT ها تا انتهای مقاله با ما همراه باشید :

سرفصل هایی که در این درسنامه به آن ها خواهیم پرداخت :

DMZ چیست؟

ببینید؛ DMZ مخفف عبارت DE MILITERIZED ZONE می باشد. این عبارت به معنای منطقه ی غیر نظامی است. این که اصلاً این عبارت چیست و از کجا آمده و دلیل استفاده از آن برای این سرویس چه چیزی است را می توانید در این مقاله از دوره نتوک پلاس مطالعه کنید. در این مقاله می توانید به صورت جامع درباره ی این اصطلاح مطالعه کنید. اما برسیم به درسنامه ی بیست و یکم که درباره ی DMZ و کاربردها و روش کار آن در شبکه های کامپیوتری می باشد.

DMZ یک بخشی از شبکه است که ما از آن بخش در برابر اینترنت و خطرهای احتمالی ناشی از آن محافظت می کنیم. یعنی به عبارتی ما این بخش را با استفاده از لایه های فایر وال، محدود می کنیم. نکته ی جالب درباره ی DMZ ها این است که این سرویس ها بیشتر در شبکه های کامپیوتری خیلی بزرگ مورد استفاده قرار می گیرند و اصلاً کاربرد آن ها نیز در همین شبکه هاست که تعریف می شود. به طور مثال ISP ها یکی از رایج ترین شبکه های کامپیوتری هستند که از DMZ ها استفاده می کنند.

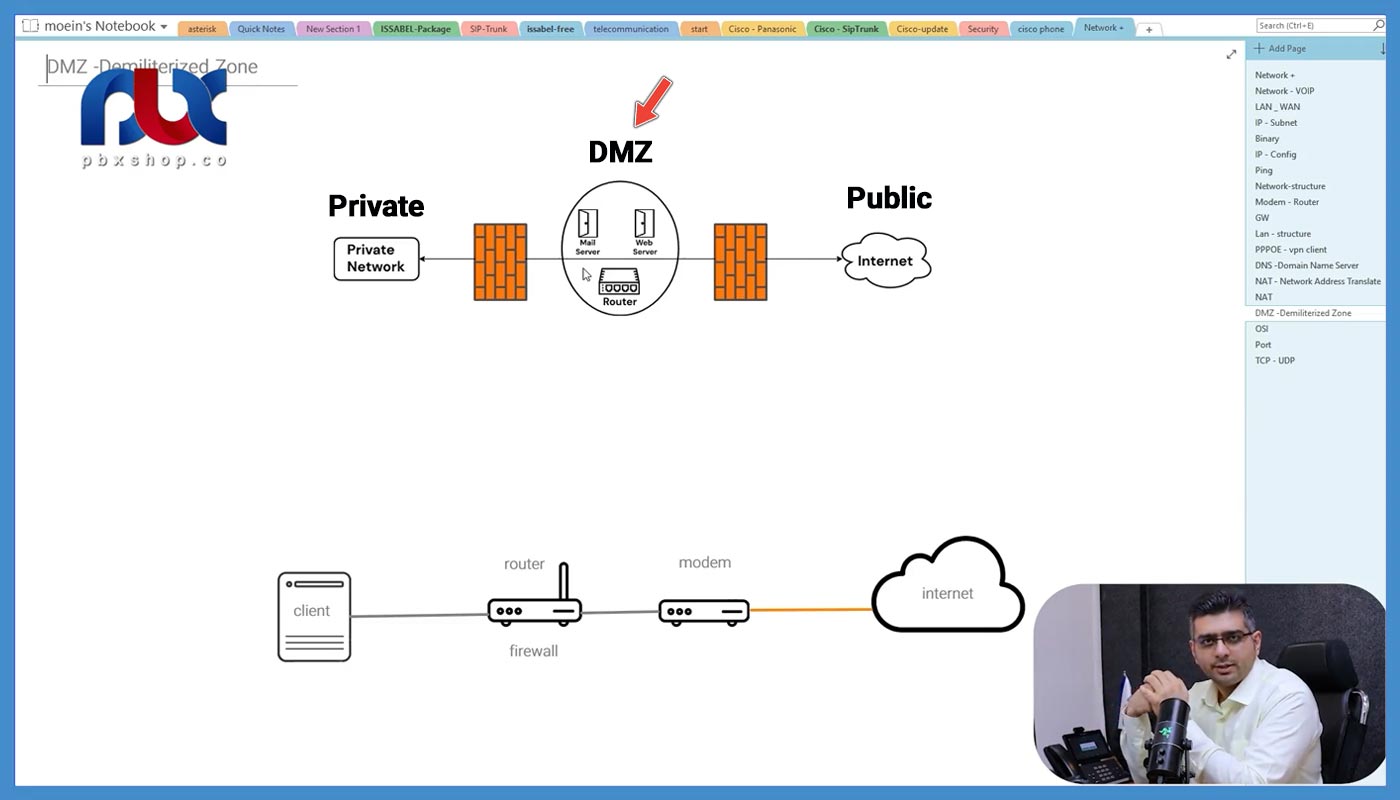

به طور کلی تمامی مجموعه ها و شرکت های بزرگی که خدمات خاصی را ارئه می دهند؛ با هدف جلوگیری از یک سری حملات و اتک ها از DMZ استفاده می کنند. به عبارتی DMZ وظیفه ی تامین امنیت شبکه های کامپیوتری را بر عهده دارد. خوب؛ به تصویر زیر نگاه کنید :

با توجه به تصور بالا و در شبکه ی اولی، مشاهده می کنیم که در سمت راست تصویر، شبکه ی اینترنت یا همان شبکه ی پابلیک ما قرار دارد. تجهیزات و سرویس های وسط تصویر همان DMZ ماست و در سمت چپ، شبکه ی محلی یا همان پرایوت ما تعریف شده است. اگر در تصویر دقیق شوید متوجه خواهید شد که اینترنت از یک دیوار و یا فایر وال عبور می کند و بعد وارد شبکه ی LAN شده و به کلاینت های شبکه تزریق می شود.

پس همان طور که مشاهده می کنید این تجهیزات به صورت مستقیم به اینترنت متصل نیستند. این یعنی چه؟ یعنی اینترنت ما ابتدا به این فایروال ها رسیده، فیلتر می شود و سپس به سمت شبکه ی داخلی و کلاینت های فعال در آن هدایت می گردد. با همین تصویر ساده می توانیم متوجه شویم که از DMZ ها برای تامین امنیت شبکه های کامپیوتری در مجموعه ها و شرکت های بزرگ و مهم استفاده می شود.

البته باید بدانید که DMZ کاربردهای دیگری نیز دارد؛ اما مهم ترین وظیفه ای که برای این سرویس تعریف می شود، ممانعت از اتصال مستقیم بخش های مهمی از شبکه های کامپیوتری به شبکه های پابلیک مانند اینترنت می باشد.

خوب؛ حالا متوجه شدیم که DMZ ها در حالت کلی چه کاربردهایی دارند. اما بحث اصلی ما کاربرد DMZ در همین مودم روترهای عادی است که معمولاً در اکثر شبکه های کامپیوتری مورد استفاده قرار می گیرد. چرا که شما با یادگیری این موضوع و داشتن یک دید درست از کاربرد این سرویس می توانید به درک درستی از نحوه ی پیاده سازی و عملکرد DMZ در مجموعه های بزرگ برسید.

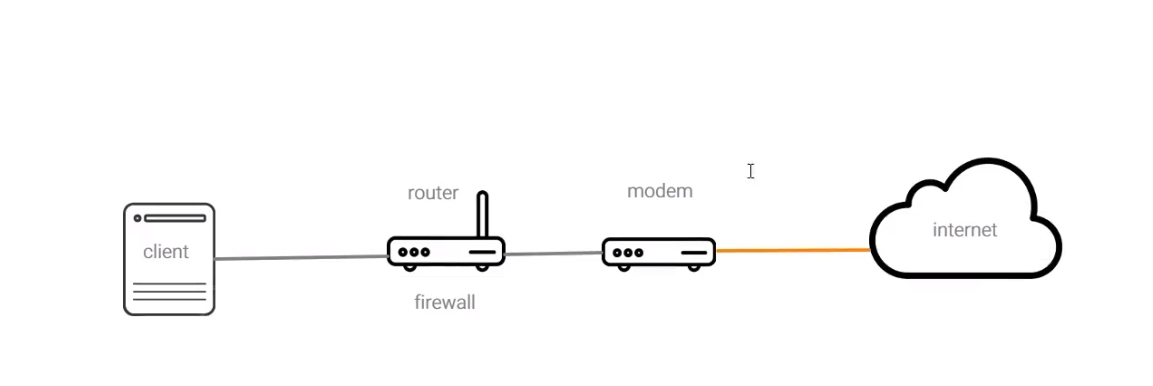

خوب؛ حالا به تصویر پایین نگاه کنید؛ از سمت راست ما یک شبکه ی پابلیک و یا همان اینترنت را داریم و بعد از آن مودم روتر و در نهایت یک کلاینت فعال در شبکه کامپیوتری محلی را مشاهده می کنیم. در شبکه های کامپیوتری کوچک، کار که ما انجام می دهیم این است که مودم را بر روی یک روتر جداگانه DMZ می کنیم. البته لازم است همینجا بدانید که در کل DMZ کردن و اعمال این سرویس در شبکه های کامپیوتری اصلاً کار سختی نیست و شما را درگیر پروسه ی طولانی نخواهد کرد.

خوب برسیم به موضوع اصلی بحث ما که همان شبکه های کوچک بوده؛ نیاز است بدانید که در شبکه های کامپیوتری که مودم روترها جدا از یکدیگر هستند و مودم قابلیت BRIDGE شدن ندارد، کاری که باید انجام شود، DMZ کردن مودم بر روی یک روتر جداگانه است.

سئوال اینجاست چه موقعی DMZ در شبکه های کوچک اعمال می شود؟

DMZ زمانی اعمال می شود که مودم ما قابلیت BRIDGE شدن نداشته باشد. مثل مودم های ایرانسل، مودم های TDLTE، آسیا تک و هر شرکت خصوص دیگری که مودم هایی طراحی کرده اند که قابلیت BRIDGE شدن ندارند. در این شرایط شما باید کانکشن PPPOE را بر روی خود مودم تان تست کنید و از روترش استفاده نمایید.

بنابراین بهترین کار برای حفظ امنیت این است که مودم را بر روی روتر بعدش DMZ کنیم. در این شرایط امنیت شبکه به واسطه ی روتر DMZ شده تا حدودی تامین می شود پس از این مرحله، اینترنت به کلاینت های فعال داخل شبکه تزریق می گردد.

خوب حالا اینجا یک سوال مطرح می شود و آن هم این است :

چرا ما از روتر خود مودم مان استفاده نمی کنیم؟

پاسخ : چون روتر تعبیه شده در خود مودم، از قدرت مورد نیاز ما برخوردار نیست. در درسنامه های اول دوره ما به این موضوع بارها اشاره کردیم که روتر تعبیه شده در مودم روترهای معمولی و رایجی که همه ی ما از آن های استفاده می کنیم، از قابلیت روترینگ بالایی برخوردار نیست. در واقع روتر تعبیه شده در این مودم روترها بسیار ابتدایی است و کارایی خاصی برای آن طراحی نشده است.

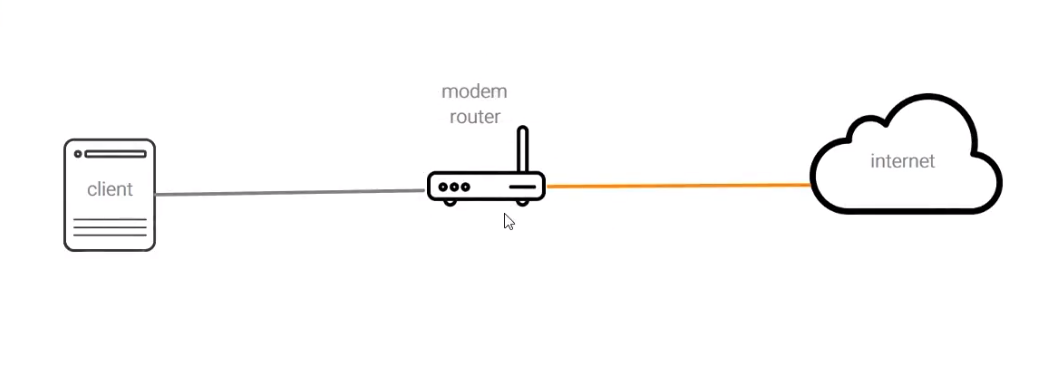

به همین خاطر است که اگر مودم ما قابلیت بریج شدن نداشته باشد ما مجبور می شویم که مودم مان را بر روی یک روتر دیگر DMZ کنیم. در این صورت روتر بعدی هم کار مسیر یابی یا روترینگ را انجام می دهد و هم به عنوان فایروال، امینت را برقرار می کند. اما سناریویی که ما قصد داریم در این قسمت از آموزش درباره ی آن صحبت کنیم، سناریوی زیر است. به عکس زیر دقت کنید :

چه میبینید؟ بله؛ مجموعه ای که فقط یک مودم روتر دارد!

خوب پس چطور پروسه ی DMZ را انجام دهیم؟ در این سناریو تنها راه چاره ی ما این است که مودم مان را بر روی یک کلاینت عضو شبکه، DMZ کنیم. اما وقتی که مودم روتر ما بر روی یک کلاینت DMZ می شود، چه اتفاقی رخ خواهد داد؟

ما در ابتدای درسنامه توضیح داده بودیم که وظیفه ی اولیه و اصلی سرویس DMZ، برقراری امنیت است. اما بیایید اینگونه سوال را مطرح کنیم که ؛ DMZ دقیقاً چه کاری انجام می دهد و شباهت آن به NAT در چیست؟!

خوب؛ ببینید دوستان، DMZ به نحوی همان کار NAT را برای شبکه ی کامپیوتری انجام می دهد با این تفاوت که امکان تعریف پورت خاصی برای این سرویس وجود ندارد. به چه صورت ؟

به این صورت که انتقال در این سرویس به صورت پورت به پورت است و برای هر پورت باید یک پورت جداگانه تعریف شود. به عنوان مثال ای پی عمومی ما ۸۰.۲۱۰.۲۱۹.۲۵ است. حالا ای پی مودم در شبکه ۱۹۲.۱۶۸.۱.۱ و ای پی کلاینت ما ۱۹۲.۱۶۸.۱.۲ می باشد. در این شرایط شما برای تنظیمات کلاینت فقط می توانید یک ای پی را در نظر بگیرید و اعلام کنید که هر درخواستی که به این مودم روتر آمده و با هر پورتی که بوده باید به همان پورت و ای پی که برای آن درج شده است، انتقال پیدا کند.

این یعنی اگر پورت ما ۸۰ بود باید به پورت ۸۰ شبکه ی داخلی متصل شود. یا اگر پورت ما ۲۲ باشد باید به ۲۲ داخلی وصل شود. به عبارت ساده تر شما می توانید تمامی پورت ها را به کلاینت ها و تجهیزات فعال در شبکه ی کامپیوتری با کمک DMZ متصل نمایید. پس در DMZ هم یک پورت عمومی به یک پورت داخلی و شخصی تبدیل می شود. در NAT هم همین اتفاق می افتاد ولی با این تفاوت که ما در NAT می توانستیم محدوده تعیین کنیم. مثلاً می گفتیم که PORT 80 تا ۹۰ خارجی به محدوده ی پورت ۸۰ تا ۹۰ داخلی تغییر پیدا کند.

یک موضوع مهم دیگر در تفاوت NAT و DMZ این است که در NAT، پورت ها می توانستند تغییر پیدا کنند. مثلا یک پورت ۸۰ خارجی به یک پورت ۲۲ داخلی برود و بر عکس!

پس ما می توانیم در نت، پورت ها را عوض کنیم. بنابراین دست ما در نت بسیار باز تر از DMZ است. چرا؟

چون ما در DMZ می توانیم فقط یک IP تعریف کنیم. وقتی این کار را انجام می دهیم تمام پورت هایی که در حال ورود به روتر ما هستند مستقیماً به کلاینت مورد نظر ما متصل می شوند و با همان پورت تعیین شده عوض می گردند.

اما موضوعی که اینجا مطرح می شود این است که ما در ابتدا گفتیم که کاربرد اصلی DMZ تامین امنیت شبکه است. با این تفاسیر آیا کار درستی است که ما تمامی پورت ها را از یک شبکه ی پابلیک اینترنت به یک شبکه ی LAN و کلاینت های آن به صورت کاملاً مستقیم متصل کنیم؟

خیر؛ این کار صد در صد اشتباه است. چرا که امنیت شبکه ی شما به خطر می افتد. پس راهکار چیست؟ نظر و پیشنهاد ما این است که اگر شبکه تان، یک روتر جداگانه ندارید که آن را برای تامین امنیت شبکه DMZ کنید، هرگز به سراغ یک کلاینت عضو شبکه برای DMZ کردن نروید. یعنی اصلاً مودم تان را بر روی یک کلاینت عضو شبکه ی LAN DMZ نکنید. چرا؟

چون شما با این کار به یک فضای عمومی با هر ویژگی و قابلیتی، این امکان را می دهید که به راحتی و مستقیماً به تمامی اطلاعات و کلاینت های موجود در شبکه ی شخصی ما دسترسی پیدا کند. این کار می تواند کل شبکه ی شما را به خطر بیندازد.

به طور مثال کلاینتی را در نظر بگیرید که یک وب سرور دارد و پورت ۸۰ آن به یک پورت ۸۰ در شبکه ی اینترنت متصل باشد. همه ی ما می دانیم که پورت ۸۰ یک پورت معروف است و به راحتی توسط رباتها شناسایی می شود. بنابراین این دسترسی به راحتی می تواند توسط هر کلاینتی پیاده سازی شود.

پس این کار به شدت کار خطرناکی است. برای این که این کار را کمی امن تر کنید، بهتر است برای گمراه کردن هکرها و ربات ها، پورت های ورودی و خروجی را کاملاً تغییر دهید.

در نهایت هدف ما از پیاده سازی DMZ تامین امنیت شبکه است ما استراتژی آخر یعنی استراتژی که طی آن هیچ روتری در شبکه نیست که برای امنیت DMZ شود، به هیچ وجه نمی تواند گزینه ی خیلی امنی برای شما باشد. در کل DMZ در مواقعی که ما نمی توانیم مودم مان را بریج کنیم هم کاربرد فراوان دارد.

در این شرایط ما تمام پورت های ورودی مان را به سمت روترمان هدایت می کنیم و اینجا روترمان تصمیم می گیرد که این پورت ها از کدام مسیر و چگونه در امن ترین حالت ممکن به سمت پورت داخلی شان هدایت شوند.

پس یادتان نرود که حتماً از یک روتر جداگانه در شبکه تان استفاده کنید تا بتوانید مقوله امنیت را به بهترین شکل ممکن پیاده سازی کنید.

پیاده سازی تنظیمات DMZ بر روی مودم

برای اعمال و بررسی تنظیمات DMZ بر روی مودم، نیاز است که مانند همیشه ابتدا به صفحه ی وب مودم مان برویم. ابتدا IP مودم را در مرورگرمان سرچ می کنیم و عبارت ادمین را در بخش یوذر نیم و پسورد وارد می کنیم و تنظیمات وب مودم برای ما باز می شود. حالا از منوی سمت چپ صفحه به بخش FIREWALL و DMZ می رویم.

همینجا باید بدانید که معمولاً NAT بر DMZ ارجعیت دارد و یادتان باشد که حتماً از این دو مورد برای تامین امنیت شبکه تان استفاده نمایید. خوب؛ حالا در بخش ADVANCED و FIREWALL/DMZ تیک گزینه ی ENABLE DMZ را می زنیم. حالا در بخش DMZ IP ADDRESS می توانیم IP مورد نظرمان را وارد کنیم. در این بخش ما انتخاب می کنیم که DMZ مان به چه ای پی برود!

به عبارتی، تعیین می کنیم که تمامی IP های ورودی ما با پورت های مشخص به سمت چه IP بروند. مثلاً IP 192.168.1.2 را وارد می کنیم ؛ این ای پی برای دستگاه مرکز تلفن گرنداستریم ما تعریف شده است. اما حالا ای پی خود سیستم ما چند است؟ ۱۹۲.۱۶۸.۱.۳.

پس ما می خواهیم که تمامی پورت های ورودی مان را به سمت ای پی ۱۹۲.۱۶۸.۱.۲ هدایت کنیم. پس ای پی را وارد می کنیم و روی گزینه ی APPLY/SETTING کلیک می کنیم. حالا به مرورگرمان می رویم و ای پی ۸۰.۲۱۰.۲۵.۲۱۹ : ۸۰ را وارد می کنیم. با رفتن به این ای پی ما میخواهیم که وب گرنداستریم مان را مشاهده کنیم و ببینیم که DMZ چطور کار می کند!

اگر خاطرتان باشد ما در درسنامه ی قبلی که NAT را آموزش دادیم، پورت ۵۰۰۰ را طی این پروسه به پورت ۸۰ تبدیل کردیم. با این کار توانستیم که امنیت شبکه را تا حد خیلی زیادی تامین کنیم و اصلاً به همین خاطر است که پیشنهاد ما برای تامین امنیت شبکه استفاده از NAT هاست. چون در ابتدای این پروسه پورت عوض می شود.

ولی ما در DMZ اصلاً امکان انجام چنین کاری را نداریم؛ به عبارتی هر پورت باید به پورت متناظر خودش در شبکه ی محلی و LAN متصل شود. اصلاً همین موضوع اتصال مستقیم است که می تواند امنیت شبکه را با DMZ به خطر بیندازد.

خوب حالا ادامه ی مسیر؛ وارد صفحه ی وب گرنداستریم می شویم و پس از وارد نمودن یوذر نیم و پسوررد، لاگین می کنیم. حالا اگر به جای ۸۰.۲۱۰.۲۵.۲۱۹ : ۸۰، ای پی ۸۰.۲۱۰.۲۵.۲۱۹ : ۵۰۰۰ را بزنیم چه اتفاقی می افتد؟

بله؛ به هیچ صفحه ای متصل نخواهیم شد. چرا؟ چون ما روی مرکز تلفن گرنداستریم مان فقط یک سرویس HTTP و HTTPS داریم که این سرویس هم به حالت دیفالت پورت ۸۰ دارد. پس اصلاً پورت ۵۰۰۰ برای این دستگاه به هیچ وجه تعریف نخواهد شد. به بیانی ساده تر؛ ما در حال استفاده از DMZ هستیم و کلاینت مورد نظر ما هم مرکز تلفن گرنداستریم است. این مرکز هم فقط پورت ۸۰ دارد. پس اصلاً هیچ پورتی به جز پورت ۸۰ نمی تواند به این کلاینت ورود کند.

اما اگر از NAT استفاده می کردیم چه؟

آن زمان می توانستیم پورت را عوض کنیم و با حفظ امنیت، اتصال را برقرار نماییم.

جمع بندی

حرف آخر اینکه یادتان باشد که NAT بسیار منعطف تر از DMZ است و دست شما را برای استفاده از این سرویس باز می گذارد. فراموش نکنید که شبکه ی بدون روتر جداگانه هرگز بستر مناسب و امنی برای استفاده از DMZ نیست و نخواهد بود.

با سلام

تشکر از زحماتتان

وقت بخیر

ببخشید کتاب های شبکه که منبع این جلسات هستند را می توانم بدانم چیست؟

برای اطلاعات بیشتر می خواستم آنان را نیز بخوانم

ممنون می شوم

سلام و ارادت

ببینید این دوره براساس تجربه و دانشی که در این زمینه داشتیم آماده شده

خیلی از مباحث در هیچ کتابی نیست و دلیل کاربردی بودن این دوره هم دقیقا همین موضوع هست

مطالبی گفته شده که قراره در هر پروژه ای استفاده کنید و مطالب تئوری خسته کننده از این دوره حذف شده.

اما یکی از بهترین سورس ها برای شبکه، کتاب جیمز کروز هست

موفق باشید

درود استاد.DMZ کاره دیگه ای هم انجام میده؟مثلا

DMZ روی مودم ها در نصب سیپ ترانک بر روی بستر G4 برا تغیر رنج DHCP استفاده میشه.این دستان فرق میکنه با توضیح شما؟

تشکر از زحمات شما🌹🙏

سلام، dmz برای تغییر dhcp استفاده نمیشه

اما زمانیکه از dmz استفاده میکنید قاعدتا دو تا روتر را پشت هم قرار داده اید که dhcp هم احتمالا تغییر پیدا میکند

معمولا در مودم ها برای انتقال پورت ها به یک ip با پورت متناظر استفاده می شود

درود وقت بخیر خداقوت بده به همه شما، و سپاس بی پایان بابت این لطف بزرگ،

سوال داشتم، ویدئو آموزشی درباره بحث امنیت ( شبکه یا سایبری ) برگزار میکنین؟؟

سلام و تشکر فراوان از شما دوست گرامی

بله در دوره رایگان میکروتیک مباحث امنیت را بررسی خواهیم کرد

درود استاد.با آرزوی سلامتی برای شما.

گفتین که nat , dmz برای امنیت بیشتر استفاده میشه .میشه توضیح بدید که چه موقع باید از اینها استفاده کرد . و ایا این دور می شود با هم استفاده کرد.

سلام

سلامت باشید، بله می تونیم روی nat لایه های امنیتی را پیاده سازی کنیم، در واقع می تونیم محدودیت های خاصی را اجرا کنیم

در دوره میکروتیک در این باره بیشتر توضیح می دهیم