چک کردن دسترسی از خارج شبکه با موبایل

مقدمه

آنچه در این مقاله می خوانید:

دوستان در ادامه بخش قبل که دستینیشن نت را ایجاد کرده و بر روی شبکه لحاظ کردیم؛ حالا میخواهیم در این درس نامه به صورت عملی چک کنیم که دسترسی به خارج شبکه وجود دارد یا خیر در واقع قرار است که بررسی کنیم که آیا با موبایل به این سروری که برای شما نت کردیم می توانیم وصل بشیم یا خیر؟

توضیحات اولیه

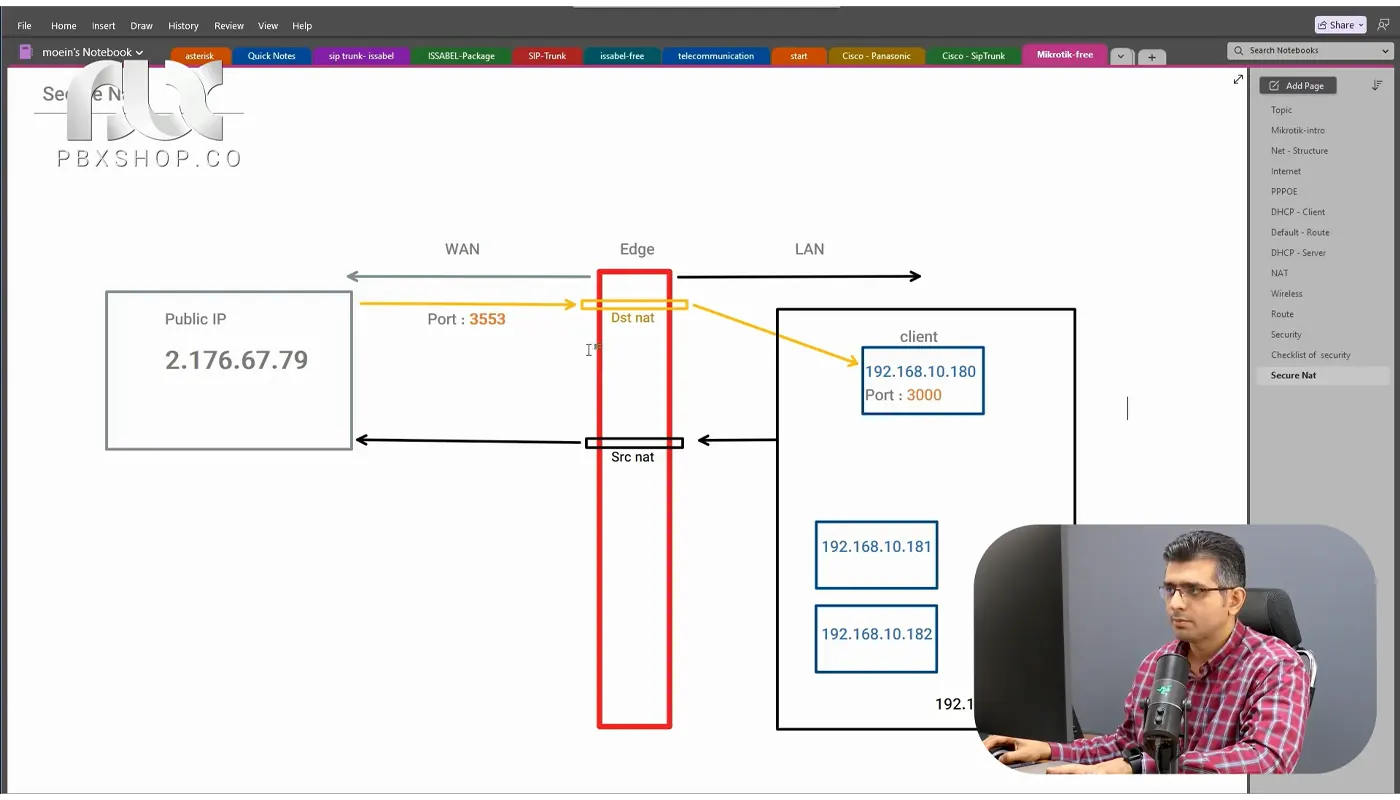

خب ابتدا نیاز است که به سراغ میکروتیک برویم و NAT را که در درسنامه قبل نوشته بودیم را پیدا کنیم. کلاینتی که ما در NAT قبلی در نظر گرفته بودیم آی پی ۱۹۲.۱۶۸.۱۰.۱۸۰ را داشت که روی پورت ۳۰۰۰ ما یک صفحه وب سروری را راه اندازی کردیم.

حالا قرار است که ما با آی پی پابلیک روی پورت ۳۵۵۳ به آن وصل شویم. البته در نظر داشته باشید که اتصال باید حتماً از لیست آی پی های داخل ایران انجام شود.

حالا کاری که میخواهیم انجام دهیم این است که بررسی کنیم این اتصال در نت ایجاد شده به درستی و با امنیت برقرار می شود یا خیر!

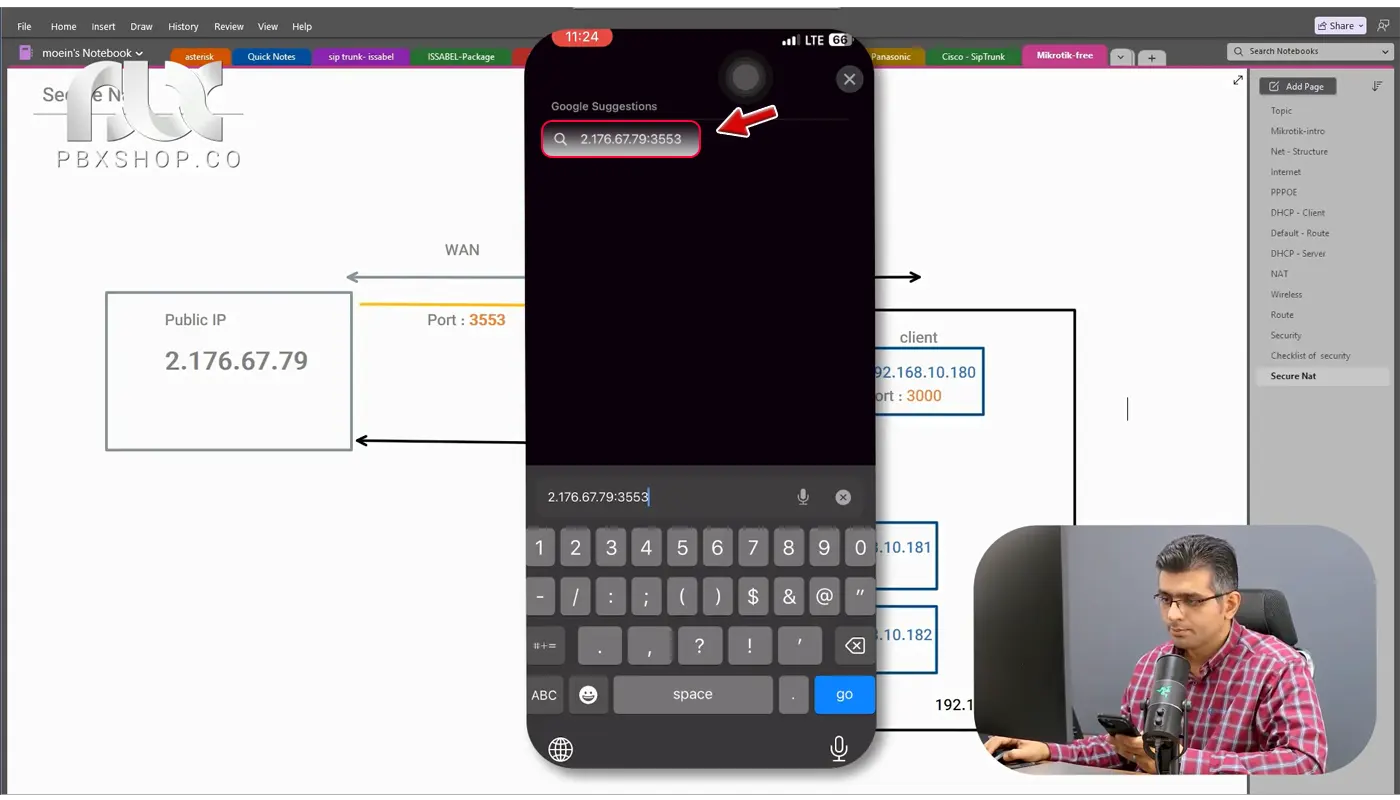

وصل شدن به وب سرور خارج از شبکه

خب دوستان در تصویر زیر شما صفحه موبایل بنده را می بینید که به اینترنت همراه اول متصل شده است. و اینترنت شبکه داخلی را ندارد و این بدان معناست که ما خارج از شبکه هستیم و قرار است که از طریق مرورگر یک درخواستی را به آی پی پابلیک ۲.۱۷۶.۶۷.۷۹ با پورت ۳۵۵۳ ارسال کنیم. حالا چون آی پی ما جزو آیپیهای داخل ایران است قاعدتاً باید بتوانیم به وب سرور این کلاینت داخل شبکه نیز متصل شویم.

برای تست این اتصال نیاز است که داخل مرورگر آی پی ۲.۱۷۶.۶۷.۷۹ با پورت ۳۵۵۳ را وارد کنیم. فعلاً نیاز نیست که inter را بزنیم. پس از وارد کردن این آی پی به سراغ NAT که در درسنامه قبلی نوشته بودیم میرویم و چک میکنیم و میبینیم که هیچ درخواستی به سمت آن ارسال نشده و دیتا در حال رد و بدل شدن نیست. در واقع انتقال دیتا ما صفر می باشد.

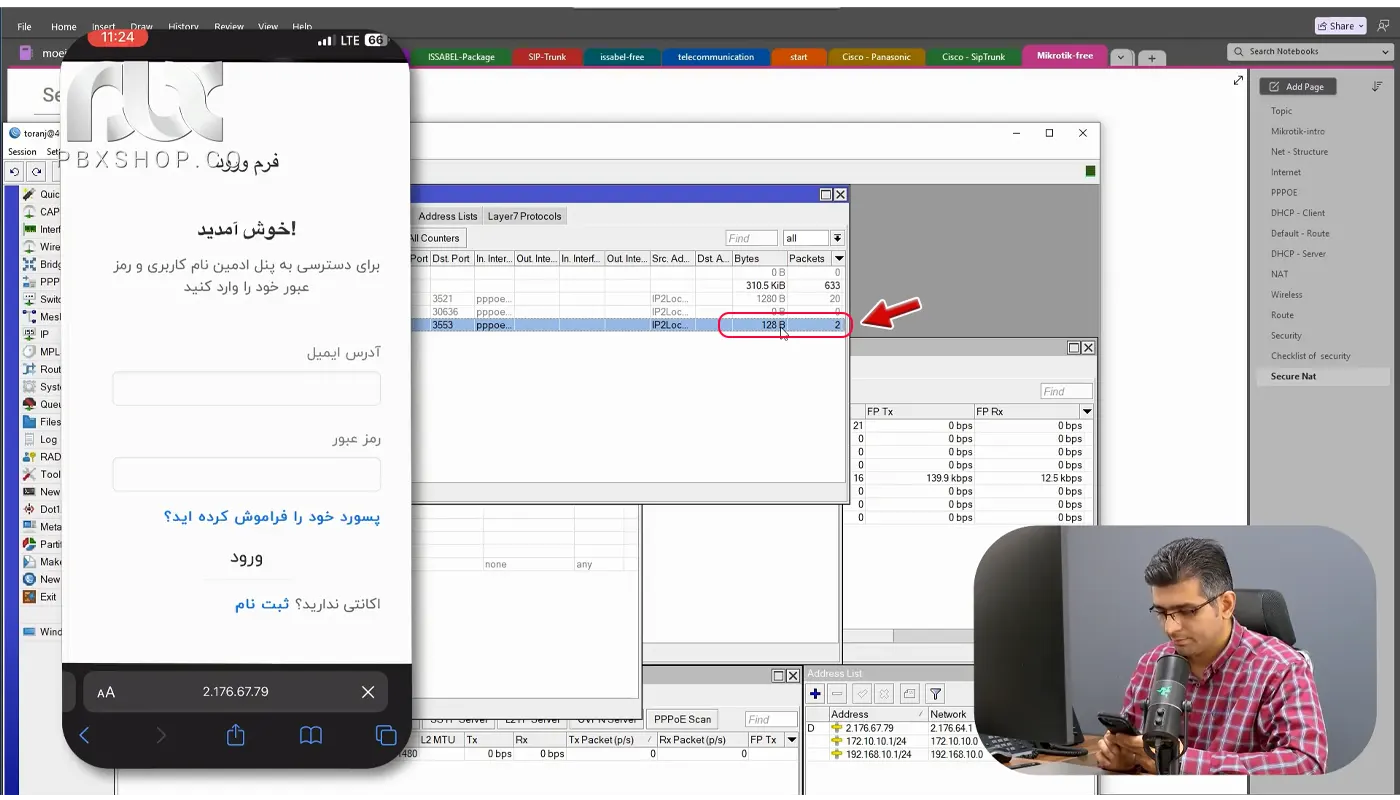

حالا به سراغ مرورگر میرویم و اینتر را میزنیم. مشاهده میکنیم که روی رول ما درخواست آمده و اتصال روی مرورگر نیز در حال برقراری میباشد. این یعنی رد و بدل کردن دیتا دیگر صفر نیست!

خب این هم از تست ما؛ متوجه شدیم که پروسه اتصال به راحتی بر روی وب سروری که ایجاد کردیم برقرار شد و این بدان معناست که DST NAT مورد نظر به درستی اعمال شده است.

به دنبال برقراری اتصال دوباره یادآوری میکنیم که شما غیر از مباحث امنیتی مانند پورت اسکن، سرویس پورت، یوزرها و استفاده نکردن از پورتهای نامعتبر که روی میکروتیک پیادهسازی می کردیم باید حتماً دو مورد امنیتی که در درس نامه قبلی نیز به آنها اشاره کردیم را برای امنیت شبکه لحاظ نمایید. آن دو مورد اینها بودند؛

۱ : در DST NAT حتماً باید از پورتهای بی ربط و غیر معروف استفاده کنیم.

۲ : ورودی ها را فقط بر اساس لیست آی پی های داخل ایران محدود نماییم.

حالا فرض کنید که کلاینت مورد نظر ما در تصویر زیر یک مرکز تلفن بود. یعنی فرض کنید که کلاینت ۱۰.۱۸۰ مرکز تلفنی است که اکستنشن های را روی خودش دارد و پورت آن پنجاه شصت سیپ است.

همه میدانیم که پورت ۵۰۶۰ سیپ، پورت معروفی است و به راحتی توسط ربات ها قابل تشخیص میباشد. حال اگر ما بخواهیم این را راه اندازی کنیم باید چکار کنیم ؟

باز باید این دو مورد که در پاراگراف قبلی به آن اشاره کرده بودیم را لحاظ کنیم. اگر پورت ما معروف باشد کافی است نتی که برای درخواست ورودی مینویسیم را روی پورت نامرتبط بسازیم. مثلاً برای این پورت پنجاه شصت. شما چهل و پنج صفر بیست و شش را انتخاب کنید و این پست را روی پورت پنجاه شصت UFB ترانسفر نمایید.

پس چه شد این شد که به هیچ عنوان نباید همان پورت پنجاه شصت را بفرستیم. باید حتماً آن را به یک پورت غیر معروف تغییر دهیم. در کل فرقی نمیکند که کلاینت ما یک دستگاه ان وی آر، دی وی آر، مرکز تلفن و یا هرچیز دیگری باشد، تحت هر شرایطی وقتی میخواهید یک دسترسی با دستینیشن نت ایجاد کنید حتماً باید این دو مورد را برای نت خود لحاظ نمایید.

جمعبندی

امیدواریم که این بخش هم برای شما مفید بوده باشد. چرا که بحث امنیت شبکه یکی از مهمترین بخشهای این مسیر تعریف میشود. در نهایت یادتان باشد که ضمن هر دسترسی به داخل و خارج شبکه ، امنیت باید به درستی برقرار شود. در فصل بعد ما درباره تانل ها با شما صحبت خواهیم کرد.

دیدگاه شما درباره این مقاله چیست ؟