پیاده سازی Destination NAT بر روی روتر میکروتیک

ما در این مقاله، تصمیم داریم تا در رابطه با دستینیشن نت (Dst NAT) صحبت کنیم؛ هر چند که در دو الی سه ویدیوی قبل، ما NAT را به شما معرفی کردیم و Source NAT را به شما گفتیم. در این ویدیو هم می خواهیم یک دستینیشن نت را به صورت اولیه روی روتر میکروتیک برای شما پیاده سازی کنیم.

آنچه در این مقاله می خوانید:

توضیحات اولیه

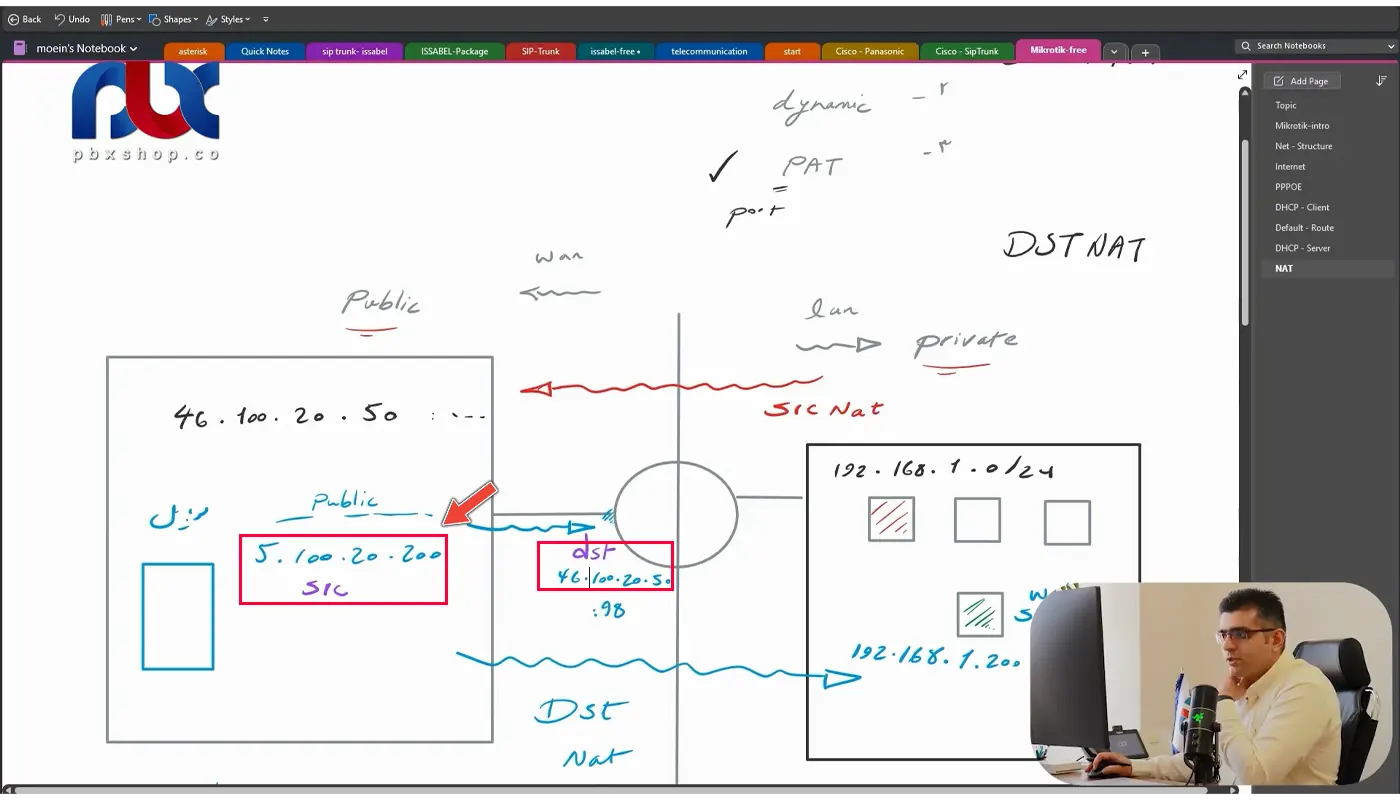

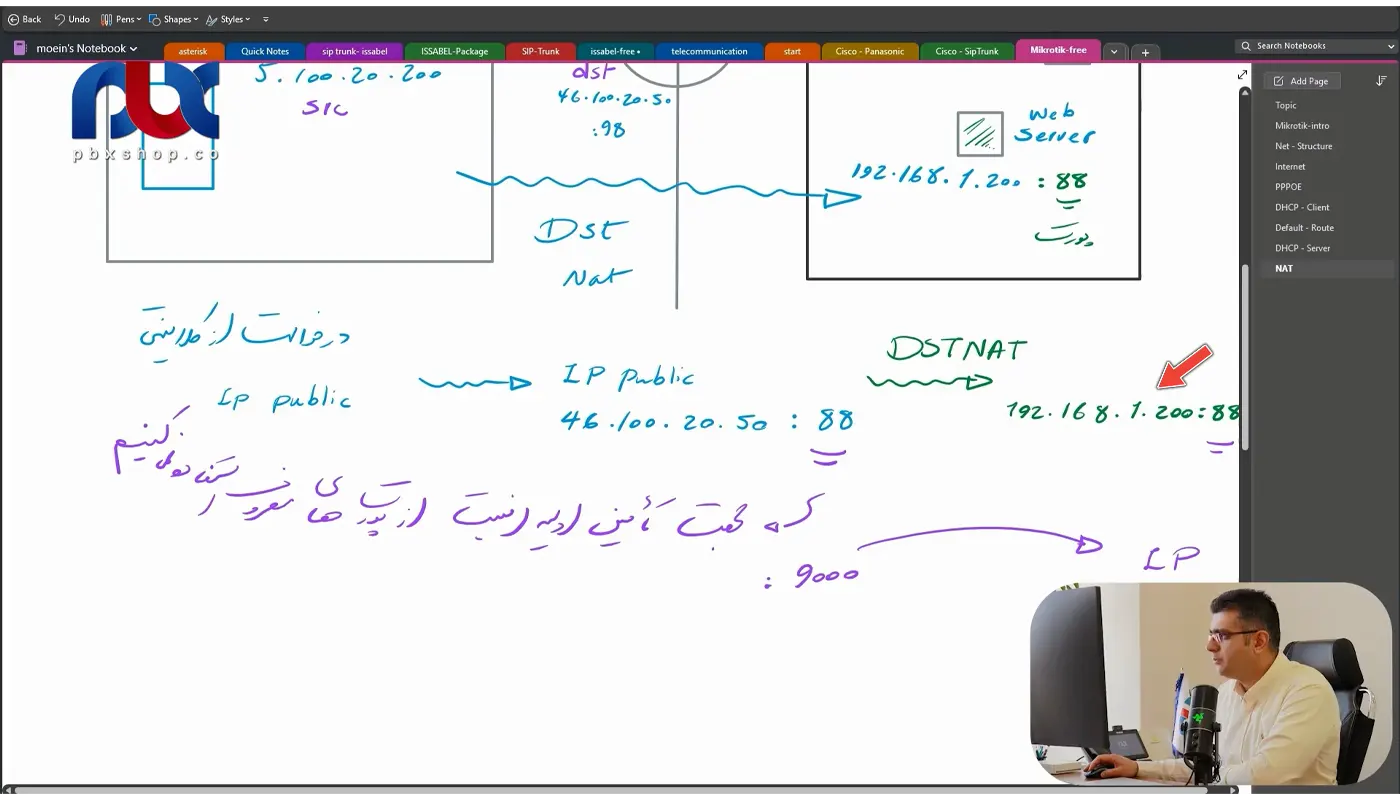

بریم روی وان نوت. ابتدا یک مروری داشته باشیم به بحث دستینیشن نت. گفتیم که توی دستینیشن نت، درخواست هایی که روی آی پی پابلیک ما میاد با پورت خاص، ارسال می کنیم به یک آی پی پرایویت با یک پورت خاص که اون سرویس روی آن راه اندازی شده. این کاریه که ما روی دستینیشن نت انجام میدیم. در واقع توی دستینیشن نت، ما آی پی دستینیشنمان را که معمولاً آی پی پابلیک است ترنسلیت می کنیم به یک آی پی پرایویت.

حالا اگر توی شبکه ی LAN باشیم یا دو شبکه ی LAN داشته باشیم هم، گاهی اوقات این کار را انجام می دهیم؛ اما معمولاً دستینیشن نت، روی شبکه های اینترنت استفاده می شود؛ روی شبکه های پابلیک. توی شبکه هایی که می خواهیم بین دو تا روتر یا مثلاً بین دو تا شعبه روتینگ بزنیم و شبکه ها را با هم یکپارچه کنیم، معمولاً از NAT استفاده نمی کنیم. خب یک مثال زدیم و گفتیم مثلاً ما یک کلاینت یا سروری را در شبکه ی LAN داریم و توی شبکه ی LAN خودمان، آی پی آن ۱۵۰ است.

فرض کنید که این یک دستگاه NVR است که تعدادی دوربین به آن وصل است و ما می خواهیم با موبایلمان آن را چک کنیم. موبایل ما اینترنت پابلیک دارد؛ اینترنتش را از سیمکارت گرفته یا آی پی پابلیک دارد و روی نرم افزار موبایلمان، ما تنظیم کردیم که برو به یک آی پی پابلیکی که شبکه ی LAN ما به آن وصل شده؛ مثلا این آی پی (۴۶.۱۰۰.۲۰.۵۰). فرض کنید این آی پی، اینترنت شبکه ی ما است. موبایل ما در خارج از شبکه هم یک آی پی پابلیک دارد.

ما با آی پی پابلیک موبایلمان به آی پی پابلیک شبکه وصل می شویم و طبق پورتی که نرم افزار دارد، درخواستمان را روی همان پورت ارسال می کنیم و بعد با دستینیشن نت، ما چیکار می کنیم؟ این درخواستی که به آی پی پابلیک ۴۶.۱۰۰.۲۰.۵۰ آمده را با آن پورت خاص، می فرستیم به آی پی NVR با پورتی که نرم افزاردر حال کار کردن با آن است. این دقیقاً کاری است که در دستینیشن نت انجام می شود. خب ما توضیحات بیشتر هم در بخش های قبلی دادیم و به شما گفتیم که به چه شکلی در حال عمل کردن است.

پیاده سازی Dst NAT روی میکروتیک

ما در این ویدیو، فقط می خواهیم کانفیگ اولیه را به شما بگوییم و به طور کامل راه اندازی نمی کنیم؛ چون همان طور که گفتیم، باید حتماً امنیت را تامین کنیم و جلوی نفوذ هکر یا ربات ها را بگیریم.

ببینید ما الان در این فصل هستیم: بررسی انواع نت. نت را به شما گفتیم، تفاوت نت با روت را بررسی کردیم و در بخش قبلی، Source NAT را به شما گفتیم که به چه شکلی است و در این بخش هم می خواهیم دستینیشن نت را روی روتر میکروتیک به شما معرفی کنیم؛ اما به طور کامل پیاده سازی نمی کنیم؛ چرا؟ چون شما باید حتماً بخش امنیت را روی روترتان در چند لایه راه اندازی کنید و بعد ما تنظیمات نت را به طور کامل به شما می گوییم و شما می توانید یک کلاینت را در خارج از شبکه مثلاً به شبکه ی LAN خودتان، وصل کنید و دسترسی ایجاد کنید.

دقیقاً در بخش “دسترسی به Device ها در خارج از شبکه” است که ما به طور کامل در رابطه با دستینیشن نت فقط صحبت می کنیم و NAT را در قالب یک سناریوی عملی برایتان پیاده سازی می کنیم.

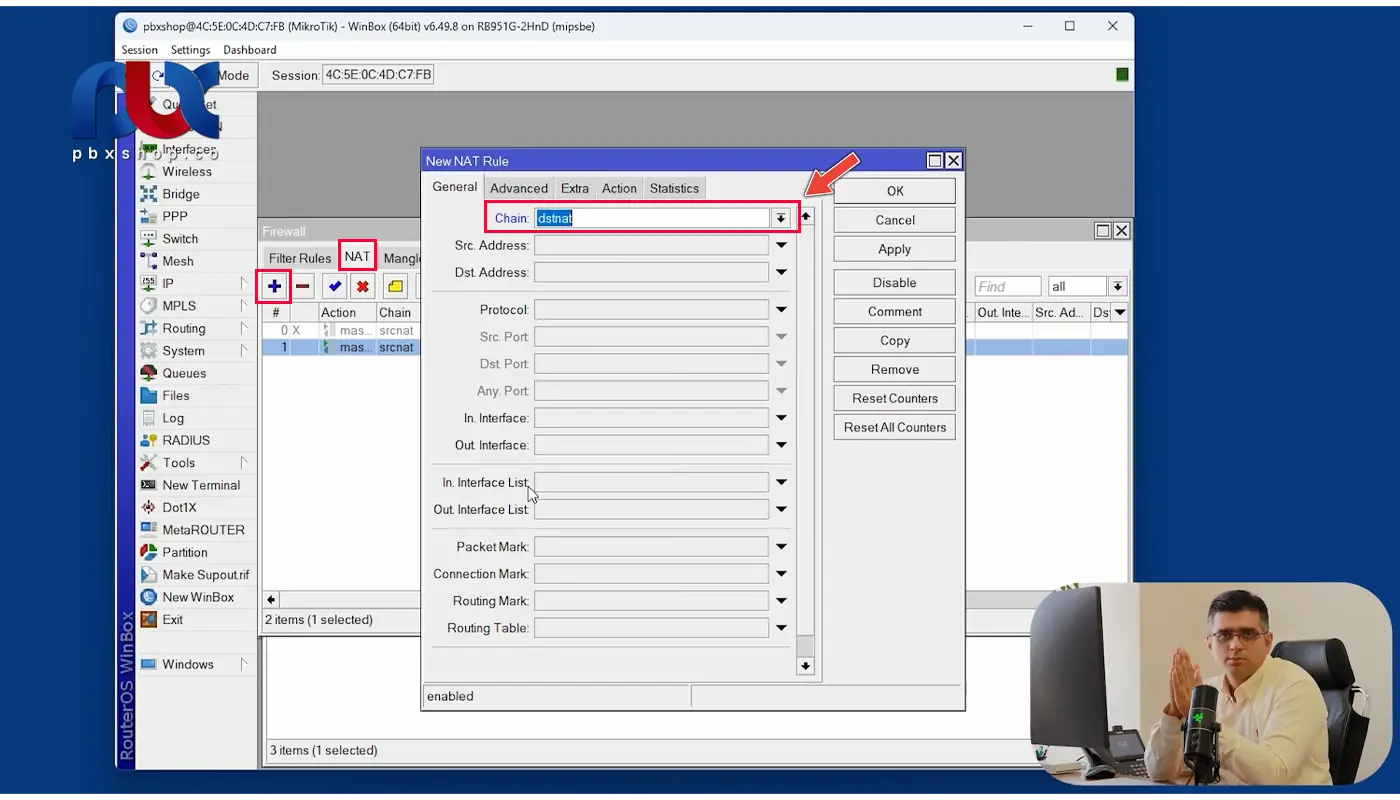

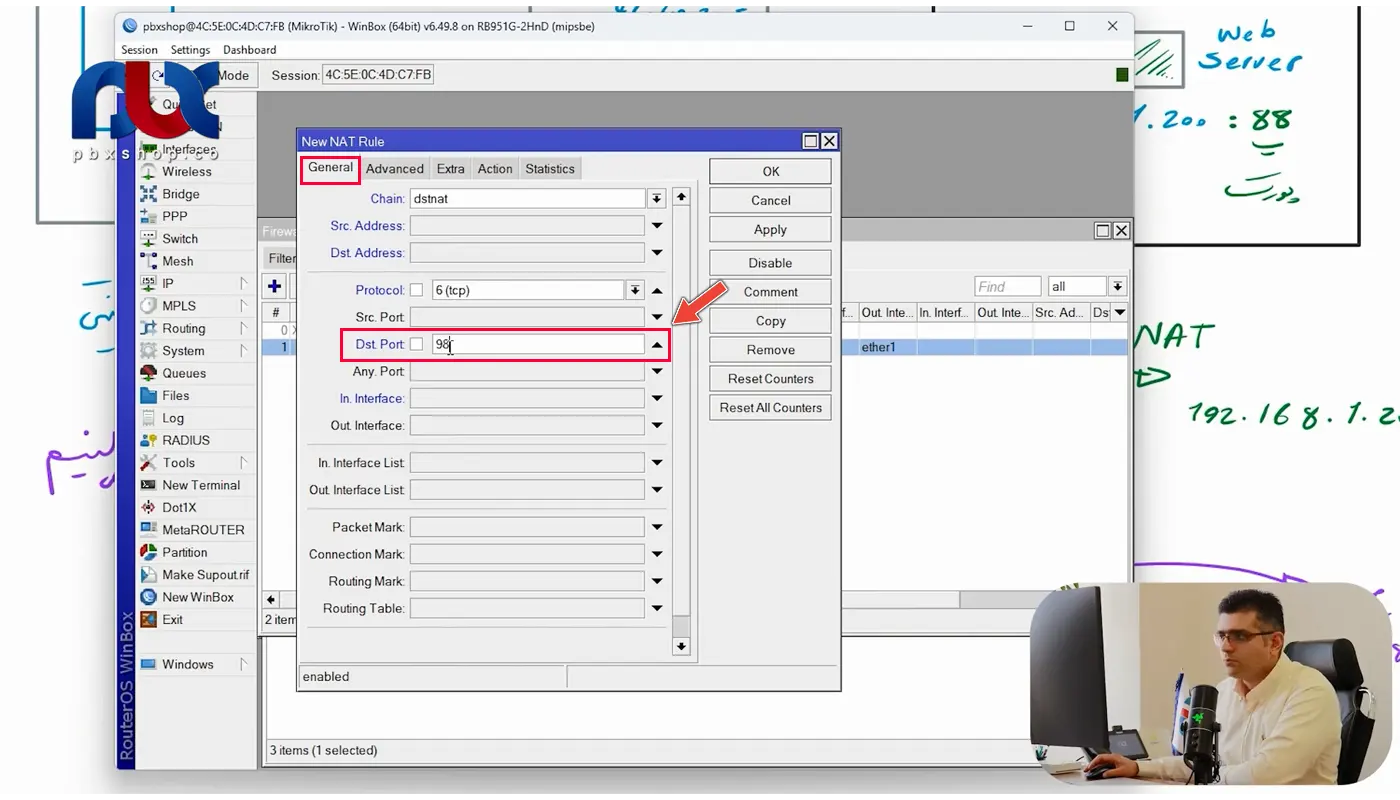

بریم روی روتر میکروتیک. کاری که می کنیم این است که مثبت را از بالای صفحه سمت چپ در قسمت فایر وال و سر برگ NAT می زنیم و شما می توانید با زدن مثبت، دو نوع NAT بسازید؛ دستینیشن نت یا Source NAT.

کاری که ما می خواهیم انجام بدهیم، این است که چون می خواهیم آی پی پابلیک را به آی پی LAN تبدیل کنیم و ترنسلیت کنیم، باید از دستینیشن نت استفاده کنیم. وقتی از دستینیشن نت استفاده می کنیم، می توانیم بر اساس Source و دستینیشن، یک سری محدودیت ها را ایجاد کنیم یا بگوییم اگر این پروتکل بود یا اگر مثلاً این پورت بود، اگر از این اینترفیس وارد شده بود یا از این لیست اینترفیس ها وارد شده بود و…. پس می توانیم انواع شرط ها را برای آن برقرار کنیم.

اصلاً یکی از دلایلی که ما از NAT استفاده می کنیم، برای این است که می توانیم محدودیت ایجاد کنیم و می توانیم شرایطی را بگذاریم و شبکه ی LAN ما در واقع پشت فایر وال باشد که بتوانیم امنیت را تأمین کنیم. یکی از راه های تأمین امنیت، همین شرایطی است که ما می توانیم روی پنجره ی NAT، پیاده سازی کنیم. مثلاً بگوییم فقط آی پی های داخل ایران حق دارند که NAT بشوند.

مثلاً می توانیم این کار را بکنیم. برای مثال می توانیم زمان را برای آن مشخص کنیم و بگوییم در فلان ساعت، این NAT می تواند انجام بشود یا خیلی کارهای دیگر. مثلاً از یک سری پورت های غیر مرتبط یا غیر معروف استفاده کنیم. این لایه های امنیتی ای است که ما می توانیم روی آن پیاده کنیم که دسترسی به شبکه ی LANمان را تا جایی که می توانیم، محدود کنیم که هر هکری نتواند به راحتی کلاینت ما را پیدا کرده و آن را هک کند. خب ما وقتی که داریم دستینیشن نت را می نویسیم، باید یک Source و یک دستینیشن را بگذاریم.

Source ما چیست؟ همان آی پی پابلیک کلاینتمان. مثلاً فرض کنید که می خواهیم با موبایلمان به نرم افزار یا وب سرور دوربین ها در شرکت وصل شویم. موبایل ما، خودش یک آی پی پابلیک دارد. این آی پی، آی پی Source ما می شود که می خواهد به آی پی پابلیک شرکت وصل شود و یک پورت را درخواست بدهد. آی پی شرکت، آی پی دستینیشن ما می شود.

مثلاً همان طور که در این تصویر می بینید، ما یک اینترنت داریم: ۴۶.۱۰۰.۲۰.۵۰. این آی پی دستینیشن ما می شود و Source ما چه می شود؟ آی پی پابلیک موبایلمان.

مثلاً در تصویر، فرض کنید که این شکل مستطیل آبی، موبایلمان باشد که یک آی پی دارد؛ برای مثال تحت عنوان ۵.۱۰۰.۲۰.۲۰۰. این آی پی، آی پی پابلیک است و از طریق دنیای اینترنت در حال وصل شدن به روترمان است؛ یعنی می خواهد به آی پی میکروتیکمان وصل شود. آی پی میکروتیک چند است؟ همان ۴۶.۱۰۰.۲۰.۵۰ است که میکروتیکمان برای دسترسی به اینترنت، یک آی پی پابلیک گرفته و این آی پی را با کل کلاینت ها به اشتراک می گذارد(share) که همان عملیات Source NAT می باشد.

ولی ما در همان شبکه ی اینترنت با آی پی ۵۰.۱۰۰.۲۰.۲۰۰ در حال فرستادن درخواست به شما با آی پی ۴۶.۱۰۰.۲۰.۵۰ و پورت ۹۸ هستیم(آی پی Source(Src) و آی پی Dst در تصویر با رنگ بنفش مشخص شده اند). چون آی پی Src عوض می شود و ثابت نیست، ما لحاظ نمی کنیم؛ چون الان موبایل ما در این شبکه که وصل است، این آی پی را دارد و اگر اینترنت آن قطع و مجدداً وصل شود، یک آی پی پابلیک دیگر را می گیرد.

چون آی پی پابلیک موبایل ما ثابت نیست، ما این آی پی را روی روترمان لحاظ نمی کنیم؛ اما اگر ثابت باشد و فقط یک شرکت خاصی مد نظرمان باشد، مثلاً بگوییم فقط SPC مخابرات، آی پی و سورس آن را وارد می کنیم و در غیر این صورت، وارد نمی کنیم. پس یکی از راهکارهای امنیتی ای که می شود روی دستینیشن نت پیاده سازی کرد، همین است که می توانیم بگوییم که اگر فلان کلاینت با فلان آی پی بود، فقط NAT بشود و در غیر این صورت اجازه ی NAT شدن را ندارد.

در دستینیشن نت(Dst Address)، آی پی پابلیک خودمان را می نویسیم و می توانیم بگوییم که از چه اینتر فیسی وارد شد. وقتی که آی پی پابلیک خودمان را می نویسیم، اینترفیس آن مشخص است و عملاً In Interface، کاربردی ندارد. Out Interface هم که خب الان روی دستینیشن نت اصلاً فعلاً کاربردی ندارد.

در قسمت Advanced می توانیم بگوییم که اگر Src Address ما، مثلاً اگر ۱۰ الی ۱۰۰۰ لیست و… بود، این جا می توانیم لیست آن را بسازیم و اضافه کنیم که در بخش یا فصل امنیت به صورت مفصل در مورد آن صحبت می کنیم و این جا می توانیم بگوییم که اگر فقط این لیست آی پی ها بودند، NAT انجام بشود. معمولاً برای کشورها از این کار استفاده می کنند؛ مثلاً بگوییم فقط اگر آی پی داخل ایران بودند، اجازه ی NAT شدن را دارند. این به بحث امنیت مربوط می شود. قسمت Extra هم بیشتر به امنیت ربط پیدا می کند.

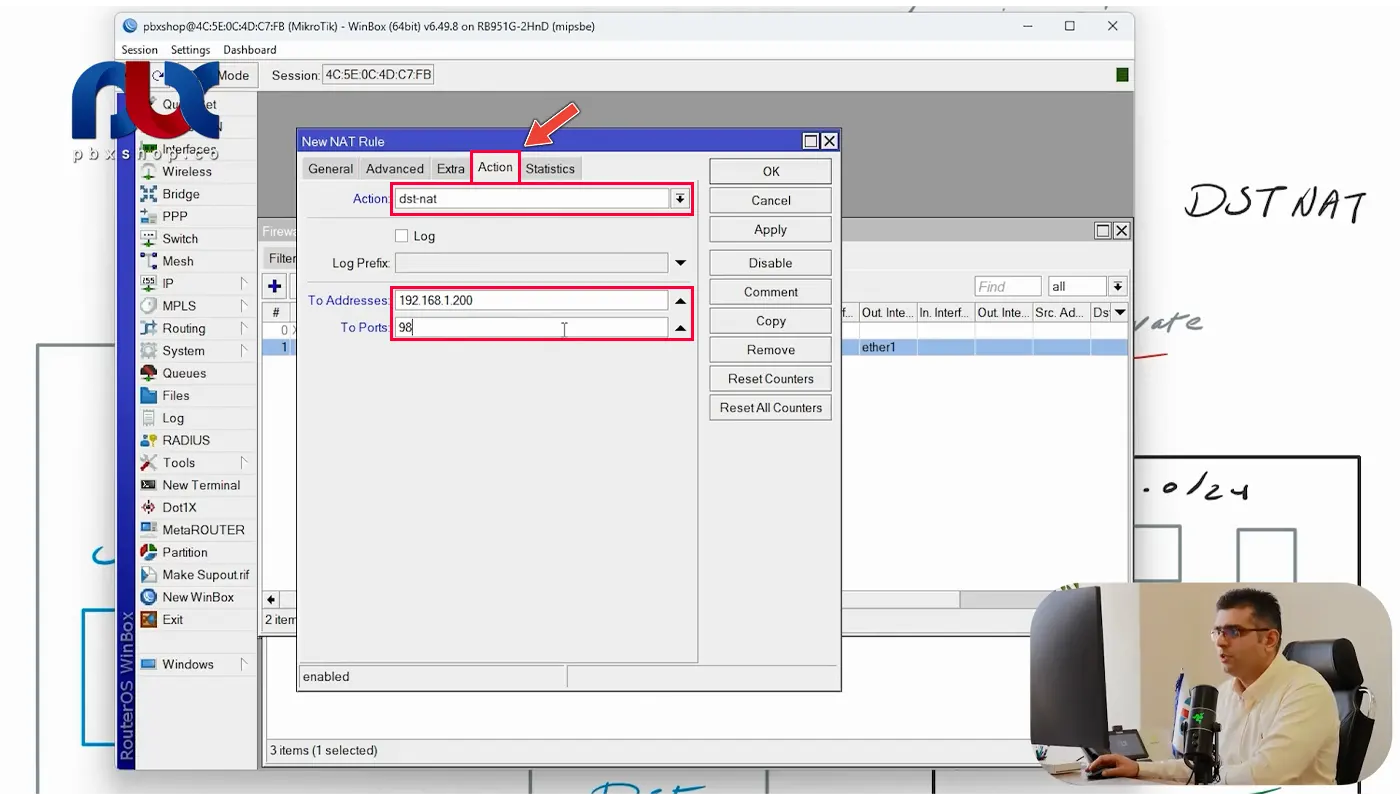

در قسمت Action می توانیم، عملیاتمان را انجام بدهیم که بگوییم دستینیشن نت روی چه آی پی لنی با چه پورتی انجام شود. To Address همان آی پی LAN ما می شود؛ مثلاً آی پی LAN ما، ۱۹۲.۱۶۸.۱.۲۰۰ است به پورت ۹۸ که گفته بودیم.

این بخشی که با رنگ سبز در تصویر نوشتیم (گفتیم اگر درخواستی به پورت ۸۸ آمد، به آی پی ۱۹۲.۱۶۸.۱.۲۰۰:۸۸ برود) در قسمت Action وارد می شود؛ یعنی از بیرون که آمد، برود به این سیستم یا سرور ما.

این قسمت سبز رنگ، همان کاری است که ما در سربرگ Action انجام می دهیم که می گوییم به این آی پی و پورت، دستینیشن نت کن. اما ورودی را ما پورت ۹۸ لحاظ نکردیم و وقتی که پورت ۹۸ را نگذارید، یعنی هیچ محدودیتی روی آن ندارید. پس بهتر است که ما در دستینیشن نت، چون قرار است که دستینیشن پورت را تغییر بدهیم در قسمت Dst Port، می توانیم پورتی را لحاظ کنیم؛ مثلا بنویسیم ۹۸ یا بگوییم ۹۹_۹۷ که شامل ۹۷، ۹۸ و ۹۹ می شود؛ یعنی می توانید یک رنج را گذاشته یا یک پورت خاص را بگذارید. این یکی از موضوعات مهم در دستینیشن نت است.

جمع بندی

حالا می خواهیم یک جمع بندی داشته باشیم. در دستینیشن نت، گفتیم که می توانیم Source را استفاده کنیم و می توانیم دستینیشن را هم بگذاریم. Source را موقعی استفاده می کنیم که تغییر نمی کند یا Source ما، عوض شدنی نیست؛ مثلاً مثل سیپ سرور مخابرات، مثل شبکه ای که همیشه آی پی پابلیک آن ثابت است. آن را در این قسمت قرار می دهیم که همیشه اگر Source آن همان بود، NAT انجام شود و روی دستینیشن، می توانیم آی پی پابلیک خودمان را بگذاریم. در Protocol مشخص می کنیم که چه پروتکلی و چه پورتی یا چه رنج پورتی و در Action می گوییم به چه آی پی و چه پورتی، انتقال پیدا کند.

این دقیقاً همان پورت فورواردینگی است که ما در دوره ی نتورک پلاس روی مودم های معمولی انجام دادیم. به همین راحتی؛ می توانیم بگوییم چه Source و چه پروتکل و چه پورتی به چه آی پی و چه پورتی، انتقال پیدا کند. دقیقاً مانند صحبتی که در مورد تصویر زیر کردیم. گفتیم مثلا ۵۰.۶۰ اگر از آی پی ۱۰.۱۹۸.۵.۱۰۰ بود و این Source آن بود، برو به Ip LAN به پورت ۵۰۶۰.

این دقیقاً می شود همان دستینیشن نت؛ اما ما این را فعال نکرده و Apply یا OK را نمی زنیم؛ بلکه آن را Cancel می کنیم؛ چون حتماً قبل از این که بخواهید دستینیشن نت را بنویسید، باید امنیت را بلد باشید و حداقل به صورت اولیه، امنیت را روی آن تأمین کرده باشید و بعد دستینیشن نت را بنویسید؛ چون وقتی دستینیشن نت را می نویسید، یعنی عملاً در حال دسترسی دادن به سرور یا به کلاینت از طریق اینترنت هستید.

این نکته ی مهمی بود که می خواستیم در انتهای این بخش، دوباره و برای چهارمین یا پنجمین بار، تأکید کنیم که به هیچ عنوان فراموش نکنید و روی دستینیشن نت باید حتماً امنیت تأمین باشد. این هم از بحث دستینیشن نت. اما اصلاً نگران پیاده سازی سناریو در این بخش نباشید. ما در فصلی که می خواهیم به صورت عملی پیاده سازی کنیم، تمام مطالبی که لازم باشد را به شما می گوییم.

اول راهکار امنیتی را بررسی می کنیم و بعد دستینیشن نت را برایتان می نویسیم که ببینید چطور می توانیم با خیالی راحت به سرورمان از خارج شبکه دسترسی بدهیم و بتوانیم در خارج از شبکه یعنی روی اینترنت به یکی از کلاینت هایمان در شبکه ی داخلی، وصل شویم و خیالمان هم راحت باشد و استرس امنیت را نداشته باشیم. خب دوستان بیشتر از این وقت شما را نمی گیریم. حال برویم سراغ فصل بعدی آموزش.

عالی بود مهندس

تشکر از شما

سلام. ارادتمندم. امیدوارم که موفق باشید

سلام وقت بخیر

ایا امکان هست در src address به جای ای پی از مک استفاده کنیم ؟ و اینکه کلا راهی هست در nat به جای ای پی از مک استفاده کنیم یا نه ؟

سلام وقت شما هم بخیر

اگر داخل شبکه باشد، بله

در غیر اینصورت اگر از شبکه دیگری درخواست وارد می شود، خیر

سلام وقت بخیر

ایا میشه در nat یا فیلتر ، مک رو هم چک کرد ؟ که اگر مک مورد نظر نبود ترجمه انجام نشه یا دارپ بشه ؟

سلام

خیر، مک از روتر عبور نمیکند و در داخل شبکه قابل استفاده است

بنابراین زمانیکه درخواست از شبکه wan وارد میشود، با mac نمی توان محدودیتی ایجاد کرد.