کاربرد و قانون استفاده از دی ام زد چیست؟ هدف شبکه DMZ چیست؟ معماری مناسب DMZ چگونه است و چطور عمل میکند؟ DMZ چه خدماتی ارائه میدهد؟ در این مطلب قصد داریم در مورد پاسخ این سوالات و به طور کلی در مورد DMZ و مزایای آن اطلاعاتی را در اختیار شما قرار دهیم.

آنچه در این مقاله می خوانید:

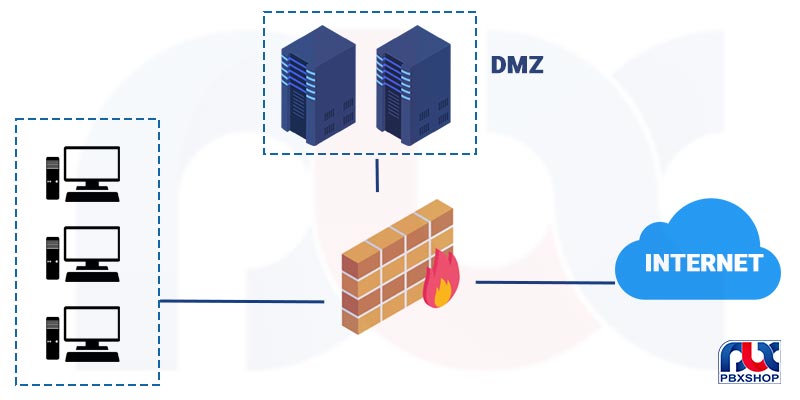

در security کامپیوتری، واژه DMZ کوتاه شده کلمات Demilitarized Zone است ودراصل به معنای یک منطقه غیرنظامی کاملا طبقه بندی شده است. DMZ یک زیر مجموعه فیزیکی یا منطقی است که خدمات خارجی سازمان را در مقابل یک شبکه بزرگترو غیرقابل اعتماد، مانند اینترنت قرار میدهد.

دی ام زد با کنترل دسترسی به شبکه توسط Firewall یا روترها با امکان فیلتر کردن سطح بالا طراحی و ایجاد شده است. کنترل آن به گونهای تنظیم میشود که مشخص میکند کدام ترافیک اجازه ورود به DMZ و کدام ترافیک اجازه خارج شدن از DMZ را دارد.

کاربرد و قانون اصلی استفاده از دی ام زد چیست؟

قانون متداول دسترسی DMZ این مجوز را به کاربران خارجی میدهد که به سرویسهای موجود روی سیستم DMZ اجازه دسترسی داشته باشد. DMZ یک نوع طراحی شبکه است که در میان شبکه خصوصی شما و شبکه خارجی یا همان اینترنت قرار دارد. این شبکه به کاربران خارج از سازمان اجازه برقراری ارتباط با سرورهای داخلی سازمان به صورت مستقیم را نمیدهند و به همین وسیله از اطلاعات سازمان حفاظت میکند.

شبکههای DMZ بخش مهمی از امنیت شبکه سازمانی را بر عهده دارند. شبکههای DMZ میتوانند برای جداسازی و دور نگه داشتن سیستمهای هدف مهاجمان از شبکههای داخلی و همچنین کاهش و کنترل دسترسی به این سیستمها از خارج از سازمان مورد استفاده قرار بگیرند. در ادامه برخی از کاربردهای DMZ را ذکر کردهایم:

- وبسرورهای با اطلاعات عمومی

- فرانتاند اپلیکیشن

- میل سرور

- سرویسهای احراز هویت

- سرویسهایی مانند HTTP برای کاربرد عمومی، SMTP ،safe FTP ،safe Telnet.

- سرورهای VoIP

- نقاط انتهایی VPN

- گیتویهای اپلیکیشن

- سرورهای تست و استیجینگ

هدف شبکه DMZ چیست؟

هدف اصلی DMZ، افزودن یک لایه امنیتی مازاد به شبکه سازمان است. این لایه امنیتی کاملا محافظت شده و کنترل شده است. این شبکه با شبکه داخلی در ارتباط است و میتواند به آنچه که در DMZ قرار دارد، دسترسی داشته باشد.

از رایجترین خدمات ایمیلی که DMZ ارائه میدهد، سرورهای وب و سرورهای DNS است. به دلیل اینکه احتمال حمله زیاد است، DMZ در قسمت زیر مجموعههای تحت کنترل شبکه قرار دارد و در زمانی که بقیه اجزای شبکه به خطر بیفتد، از آنها محافظت میکند.

شبکه DMZ به منظور ایجاد امنیت برای هاستهایی که بیشتر در معرض خطر هستند، ایجاد شده است. آنها معمولا شامل خدماتی هستند که به قسمت خارج از local area network مربوط میشود.

به دلیل این که دادههایی که از DMZ عبور میکنند، خیلی ایمن نیستند، هاستهای داخل DMZ، دسترسی به سایر دستگاههای درون شبکه را به طور کامل کنترل میکنند. علاوه بر این موضوع ارتباط بین Host داخل DMZ و شبکه خارجی، در جهت افزایش امنیت border zone محدود شده است.

این امر موجب شده تا از Host درون شبکه محافظت شود و با شبکههای خارجی و داخلی در تعامل باشد، در حالی که فایروال، تمام ترافیکهای مشترک بین DMZ و شبکه داخلی را از هم جدا نموده و مدیریت میکند.

معماری مناسب DMZ

روشهای زیادی برای طراحی DMZ وجود دارد. این که چگونه DMZ را طراحی میکنید کاملا به نیازمندیهای سازمانی شما بستگی دارد. هر سازمان و شرکت با توجه به شرایطی که دارد میتواند طراحی ویژه سازمان خود را در خصوص DMZ داشته باشد.

در طراحیهای DMZ میتوانید از یک یا دو فایروال استفاده کنید. البته اینها طراحیهای سادهای از DMZ است که میتواند در ابعاد بسیار گسترده و پیچیده طراحی شود. در Host دو نوع از روش های معمولی که DMZ طراحی می شود را برای شما شرح می دهیم :

طراحی ناحیه DMZ با یک فایروال:

زمانی که از یک فایروال استفاده شود بین DMZ و شبکه خارجی تفاوت ایجاد شده است و با استفاده از یک فایروال میتوان DMZ ایجاد کرد. شبکه خارجی متشکل از روتر ISP و فایروال است. DMZ واسطه سومی روی فایروال به وجود آورده است و فایروال به تنهایی دسترسی به DMZ را کنترل میکند.

در ساختار و معماری تک فایروال، کل ترافیک از یک فایروال عبورمیکند. در این حالت فایروال باید طوری تنظیم شود که اجازه عبور ترافیک فقط به سرویسهای مناسب روی هر سیستم DMZ را بدهد. فایروال از ترافیکهایی که اجازه عبور به آنها داده نشده است گزارش تهیه میکند.

طراحی ناحیه DMZ با دو فایروال:

معماری دومی نیز برای DMZ وجود دارد. این معماری از دو فایروال برای تفکیک شبکه داخلی و خارجی استفاده میکند. در این حالت در سیستم با ایجاد کردن یک شبکه DMZ که از دو فایروال استفاده شده و DMZ بین آن دو قرار دارد استفاده میشود.

نوع عملکرد آن به این گونه است که فایروال نخست که فایروال محیطی نام دارد طوری پیکربندی میشود که تنها ترافیک بیرونی، با مقصد DMZ اجازه عبور از آن را دارد. فایروال دوم که فایروال داخلی است تنها اجازه عبور ترافیک از DMZ به شبکه داخلی را مجاز میداند.

در این حالت امنیت بیشتری وجود دارد. به دلیل اینکه اگر مهاجم بخواهد به LAN داخلی دسترسی پیدا کند، باید از دو دستگاه عبور کند. در طراحی معماری با دو فایروال لازم است فایروال۱ قادر به تحمل بار بیشتری باشد به دلیل اینکه ممکن است سیستمهای DMZ ترافیک زیادی داشته باشند.

خدمات DMZ را بشناسید

کلیه خدمات قابل دسترس برای کاربران که در جهت ارتباط با شبکههای خارجی در DMZ قرار میگیرد را می توان به موارد ذیل طبقه بندی کرد:

- سرورهای وب: سرور وب، کار حفظ ارتباط با سرور پایگاه داخلی را دارد که ممکن است داخل DMZ قرار گیرد. این مسئله باعث اطمینان خاطر از امنیت پایگاه دادهها شده است. معمولا اطلاعات مهم و حیاتی در آنجا نگهداری میشود.

- سرورهای ایمیل: یک سرور ایمیل، در داخل DMZ قرار دارد تا بتواند با پایگاه دادههای ایمیل ارتباط برقرار کند و به آن دسترسی پیدا کند، بدون این که آن را در معرض ترافیک مضر قرار دهد.

- سرورهای FTP: یک سرور FTP بهتر است همیشه از سیستمهای داخلی مهم جدا باشد. این سرورها دارای محتوای حیاتی و مهم بر روی سایتهای سازمان هستند. همچنین امکان تعامل مستقیم با فایلها را نیز ایجاد میکنند.

در خصوص DMZ و کارکردهای صحبت کردیم و مزایای آن را برشمردیم. با این حال تجربیات استفاده از چنین ساختاری در افراد مختلف میتواند متفاوت باشد. آیا شما دوستان حوزه فناوری اطلاعات، تجربه خاصی در حیطه استفاده از چنین ساختاری را در سازمان خود دارید؟

سلام. لطفا بگید وقتش رو بیشتر کنند.

با سلام

متاسفانه متوجه منظور شما نشدم