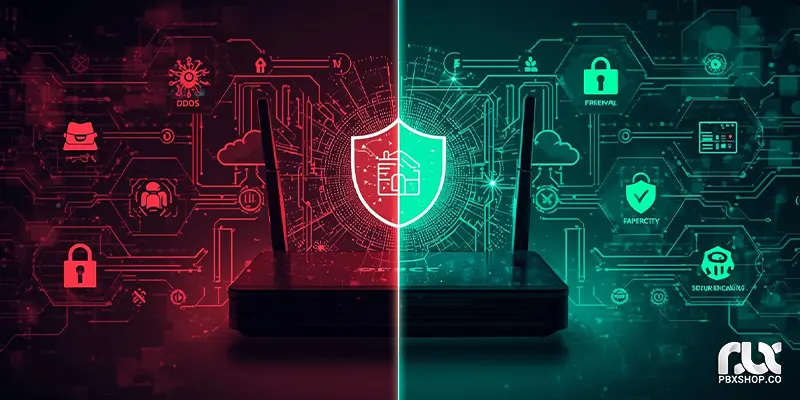

امنیت روترهای سیسکو به عنوان اولین خط دفاع در زیرساخت شبکههای سازمانی، نقشی حیاتی در محافظت از داراییهای دیجیتال ایفا میکند. این مقاله جامع، با بهرهگیری از آخرین مستندات رسمی سیسکو و مراجع امنیتی معتبر، شما را با روشهای نفوذ و راهکارهای عملی محافظت از روترهای سیسکو آشنا میسازد.

آنچه در این مقاله می خوانید:

چرا امنیت روترهای سیسکو در شبکههای سازمانی حیاتی است؟

نقش روترها در خط اول دفاع

روترهای سیسکو در مرز بین شبکه داخلی و اینترنت قرار گرفتهاند و به عنوان دروازه اصلی ارتباطی عمل میکنند. این جایگاه استراتژیک، روترها را به اولین خط دفاعی در برابر تهدیدات خارجی تبدیل کرده است. یک روتر امن نه تنها ترافیک داده را مدیریت میکند، بلکه به عنوان دیوار آتش داخلی عمل کرده و با پیادهسازی سیاستهای امنیتی، از نفوذ به شبکه داخلی جلوگیری میکند.

تأثیر یک روتر ناامن بر کل شبکه

یک روتر ناامن میتواند تمام زحمات امنیتی شما را در سایر لایههای شبکه بیاثر سازد. هنگامی که مهاجمان به یک روتر دسترسی پیدا کنند، میتوانند به راحتی به تمامی ترافیک شبکه دسترسی داشته باشند، دادههای حساس را استراق سمع کنند، پیکربندی شبکه را تغییر دهند، و حتی به عنوان پایگاهی برای حملات پیشرفته به سیستمهای داخلی استفاده شوند. سازمانهایی که روترهای خود را به درستی ایمن نکردهاند، در واقع درب ورودی شبکه خود را به روی مهاجمان باز نگه داشتهاند.

سناریوهای واقعی حمله به روترها

در یک حمله واقعی که توسط گروه پیشرفته BlackTech انجام شد، مهاجمان با بهرهبرداری از روترهای سیسکو، فریمور مخرب را روی دستگاههای مرزی نصب کردند. این فریمور امکان دسترسی بدون لاگ و کنترل کامل روتر را فراهم میکرد. مهاجمان ابتدا از طریق شعب سازمان نفوذ کرده و سپس با استفاده از دسترسی admin روتر، به مقر اصلی سازمان حمله کردند. این نمونه نشان میدهد که روترهای ناامن چگونه میتوانند مسیری برای نفوذ به حساسترین بخشهای سازمان فراهم کنند.

شناخت معماری روترهای سیسکو و نقاط آسیبپذیر

اجزای مهم روترهای Cisco

برای درک بهتر نقاط آسیبپذیر، باید با معماری روترهای سیسکو آشنا شویم. این روترها از سه بخش اصلی تشکیل شدهاند:

- سیستم عامل (Cisco IOS/IOS XE) : هسته اصلی عملکرد روتر که قابلیتهای گستردهای برای پیکربندی و مدیریت ارائه میدهد.

- سختافزار روتر : شامل پردازنده مرکزی، حافظه و اینترفیسهای شبکه که هر کدام میتوانند هدف حملات قرار گیرند.

- صفحه مدیریت (Management Plane) : مسئول مدیریت ترافیک ارسالی به خود دستگاه سیسکو و متشکل از برنامهها و پروتکلهایی مانند SSH و SNMP.

آسیبپذیریهای رایج در روترها

آسیبپذیریهای روترهای سیسکو معمولاً در سه دسته اصلی قرار میگیرند:

- سرویسهای مدیریتی غیرضروری : بسیاری از مدیران شبکه سرویسهایی مانند HTTP، FTP و Telnet را بدون دلیل موجه فعال میکنند.

- کلمات عبور ضعیف یا پیشفرض : استفاده از کلمات عبور ساده یا حفظ تنظیمات پیشفرض کارخانه.

- پیکربندی نادرست کنترل دسترسی : محدودیتهای ناکافی برای دسترسی مدیریتی و پروتکلهای مسیریابی.

نمونههای حمله به سرویسهای مدیریتی

Telnet

پروتکل Telnet یکی از خطرناکترین سرویسهایی است که هنوز در برخی شبکهها استفاده میشود. این پروتکل فاقد رمزنگاری است و تمام اطلاعات از جمله کلمات عبور را به صورت متن ساده انتقال میدهد. مهاجمان میتوانند با استفاده از ابزارهای ساده شنود، این اطلاعات را رهگیری کنند. سیسکو به طور رسمی توصیه میکند به جای Telnet از SSH استفاده کنید.

SNMP نسخه قدیمی

پروتکل SNMP در نسخههای ۱ و ۲ فاقد رمزنگاری قوی هستند. مهاجمان میتوانند از این ضعف برای جمعآوری اطلاعات در مورد روتر و حتی تغییر پیکربندی آن استفاده کنند. سازمانها باید از SNMP نسخه ۳ که دارای رمزنگاری و احراز هویت قوی است، استفاده کنند.

پورتهای باز

پورتهای شبکه که بدون دلیل موجه باز ماندهاند، میتوانند به عنوان نقاط ورودی برای مهاجمان مورد استفاده قرار گیرند. این پورتها ممکن است برای سرویسهایی باز باشند که ماهها یا حتی سالها است استفاده نمیشوند. غیرفعال کردن این پورتها سطح حمله را به میزان قابل توجهی کاهش میدهد.

روشهای رایج هک و نفوذ به روترهای سیسکو

حملات مبتنی بر پیکربندی ضعیف

مهاجمان با استفاده از ابزارهای خودکار، هزاران کلمه عبور ممکن را آزمایش میکنند. این روش در برابر کلمات عبور ساده بسیار موثر است. برای مقابله با این حمله، استفاده از کلمات عبور پیچیده و محدود کردن تعداد تلاش برای ورود ضروری است. همچنین پیکربندی نادرست سرویسهای مدیریتی، امکان نفوذ از طریق پروتکلهای ناامن مانند Telnet را فراهم میکند.

حملات پروتکلهای مسیریابی (OSPF / BGP)

مهاجمان با جعل پیامهای پروتکلهای مسیریابی مانند OSPF و BGP، میتوانند ترافیک شبکه را به مسیرهای مخرب هدایت کنند. این کار میتواند منجر به استراق سمع ترافیک یا انکار سرویس شود. برای جلوگیری از این حملات، باید از مکانیزمهای احراز هویت در پروتکلهای مسیریابی استفاده کرد.

آموزش راه اندازی سیپ ترانک با روتر سیسکو بر روی سانترال های پاناسونیک

بهرهبرداری از آسیبپذیری IOS

هر ساله آسیبپذیریهای متعددی در سیستم عامل IOS کشف میشود. مهاجمان از این آسیبپذیریها برای نفوذ به روترها استفاده میکنند. برخی از این آسیبپذیریها میتوانند اجازه اجرای کد از راه دور را به مهاجمان بدهند. نظارت مستمر بر اعلانهای امنیتی سیسکو و بهروزرسانی به موقع سیستم عامل ضروری است.

حملات DoS / DDoS

این حملات با overload کردن پردازنده روتر یا پر کردن پهنای باند، باعث اختلال در سرویسدهی میشوند. در برخی موارد پیشرفته، این حملات میتوانند به نفوذ کامل منجر شوند. برای مقابله با این تهدیدات، باید از مکانیزمهای کنترل ترافیک و محدودسازی نرخ استفاده کرد.

راهکارهای عملی برای ایمنسازی روترهای سیسکو

پیکربندی اولیه امن

پیکربندی اولیه امن پایه و اساس حفاظت از روترهای سیسکو است. این کار شامل غیرفعال کردن سرویسهای غیرضروری، محدود کردن دسترسی مدیریتی و پیکربندی مناسب رمزهای عبور است:

! غیرفعال کردن سرویسهای غیرضروری

no ip http server

no ip http secure-server

no service tcp-small-servers

no service udp-small-servers

! محدود کردن دسترسی مدیریتی

access-list 10 permit 192.168.1.100

line vty 0 4

access-class 10 in

! پیکربندی رمز عبور قوی

enable secret MyStrongPassword123!

service password-encryption

security passwords min-length 12

احراز هویت مبتنی بر AAA / RADIUS / TACACS+

پیادهسازی چارچوب AAA (احراز هویت، مجوزدهی و حسابداری) برای ایمنسازی دستگاههای شبکه حیاتی است. این چارچوب، احراز هویت جلسات مدیریتی را ارائه میدهد و میتواند کاربران را به دستورات خاص تعریف شده توسط مدیر محدود کند و تمام دستورات وارد شده توسط تمام کاربران را ثبت نماید. برای دسترسی مدیریتی، استفاده از احراز هویت دو مرحلهای بسیار توصیه میشود.

بهروزرسانی و مدیریت Patchها

برای حفظ یک شبکه امن، باید از اعلانهای امنیتی سیسکو مطلع باشید. تیم پاسخگویی به حوادث امنیتی محصولات سیسکو (PSIRT)، انتشاراتی را برای مسائل امنیتی مرتبط با محصولات سیسکو ایجاد و نگهداری میکند. تعیین چرخه منظم برای بهروزرسانی سیستم عامل IOS بر اساس اهمیت روتر در شبکه ضروری است. برای روترهای حیاتی، این چرخه باید کوتاهتر باشد.

مانیتورینگ امنیتی (Syslog، SNMPv3، NetFlow)

پیکربندی Syslog برای ارسال لاگها به سرور مرکزی امکان تجزیه و تحلیل و ذخیره سازی امن را فراهم میکند. استفاده از SNMPv3 امنیت این پروتکل را با استفاده از رمزنگاری قوی تضمین میکند. پیادهسازی NetFlow نیز به شما امکان میدهد جریان ترافیک در شبکه را نظارت کنید. این قابلیت به شما امکان میبیند چه ترافیکی از شبکه عبور میکند.

بهترین استانداردهای سختسازی (Hardening) در روترهای Cisco

RBAC

تعیین سطوح دسترسی مختلف برای کاربران بر اساس مسئولیتهای آنها از دسترسی غیرمجاز به تنظیمات حساس جلوگیری میکند. این کار با استفاده از کنترل دسترسی مبتنی بر نقش (RBAC) انجام میشود که به مدیران امکان میدهد دسترسی کاربران را به دستورات و بخشهای خاصی از پیکربندی محدود کنند.

فایروال و ACLها

استفاده از ویژگیهای فایروال داخلی روتر برای فیلتر کردن ترافیک غیرمجاز ضروری است. این شامل ایجاد لیستهای کنترل دسترسی (ACL) دقیق و بهینه است. پیادهسازی یک استراتژی پیشفرض “منع” برای کنترل ترافیک ورودی و خروجی توصیه میشود. همچنین تمام ترافیک رد شده باید ثبت شود.

مدیریت ریسک امنیتی

مدیریت ریسک جامع شامل انجام ارزیابی دورهای امنیتی، مستندسازی پیکربندی و داشتن برنامه پاسخ به حوادث است. این برنامه باید شامل مراحل تشخیص حادثه، مهار آن، بازیابی سرویس و تحلیل ریشهای باشد. همچنین باید تمام تغییرات پیکربندی و دلایل آنها ثبت شود.

چکلیست امنیت روتر سیسکو برای مدیران شبکه

- غیرفعال کردن سرویسهای غیرضروری (HTTP، FTP، Telnet)

- استفاده از SSH نسخه ۲ به جای Telnet

- پیکربندی رمز عبور قوی با دستور enable secret

- محدود کردن دسترسی مدیریتی به آدرسهای IP مشخص

- پیادهسازی احراز هویت مبتنی بر AAA

- بهروزرسانی منظم سیستم عامل IOS

- پیکربندی مناسب فایروال و ACLها

- غیرفعال کردن پروتکلهای کشف غیرضروری (CDP، LLDP)

- استفاده از SNMP نسخه ۳ با رمزنگاری

- پیکربندی Syslog برای ارسال لاگ به سرور مرکزی

- پیادهسازی NetFlow برای نظارت بر ترافیک

- تنظیم مناسب زمان با استفاده از NTP

- غیرفعال کردن IP source routing

- محدود کردن دسترسی به پورت کنسول

- استفاده از احراز هویت برای پروتکلهای مسیریابی

- رمزگذاری ترافیک مدیریتی

- پیکربندی زمان timeout برای sessionهای مدیریتی

- ثبت تمام فعالیتهای مدیریتی

- اجرای ممیزی امنیتی دورهای

- پشتیبانگیری منظم از پیکربندی

- حذف حسابهای کاربری غیرفعال

- محدود کردن تعداد تلاش برای ورود

- استفاده از رمزنگاری قوی برای VPNها

- غیرفعال کردن پورتهای بدون استفاده

- نظارت بر تغییرات پیکربندی

- پیادهسازی شبکه مدیریت out-of-band

- استفاده از VLANهای مجزا برای مدیریت

- تأیید یکپارچگی image سیستمعامل

- بررسی منظم لاگها برای فعالیت غیرعادی

- آموزش مستمر پرسنل فنی درباره آخرین تهدیدات

معرفی محصولات سیسکو مناسب برای امنیت شبکه

روترهای سری ISR

روترهای سری ISR (Integrated Services Routers) سیسکو برای شعب سازمانی و شبکههای متوسط طراحی شدهاند. این روترها دارای قابلیتهای امنیتی داخلی از جمله فایروال یکپارچه، سیستم پیشگیری از نفوح (IPS) و رمزنگاری VPN هستند. مدلهای جدید این سری از سختافزار امن و قابلیتهای امنیتی پیشرفته پشتیبانی میکنند.

روترهای سری ASR

روترهای سری ASR (Aggregation Services Routers) برای محیطهای سازمانی بزرگ و ارائهدهندگان سرویس طراحی شدهاند. این روترها دارای عملکرد و قابلیتهای امنیتی پیشرفتهتری هستند و میتوانند ترافیک با حجم بالا را مدیریت کنند. قابلیتهایی مانند کنترل ترافیک پیشرفته، محافظت در برابر DDoS و رمزنگاری با کارایی بالا از ویژگیهای برجسته این سری است.

فایروال Cisco ASA و Firepower

فایروالهای Cisco ASA (Adaptive Security Appliance) و پلتفرم Firepower مکمل امنیتی قدرتمندی برای روترهای سیسکو ارائه میدهند. این دستگاهها دارای قابلیتهای امنیتی پیشرفته از جمله فایروال نسل بعدی، سیستم پیشگیری از نفوذ و آنتیویروس هستند. توجه به امنیت این دستگاهها حیاتی است، زیرا CISA هشدار میدهد که یک تهدیدکننده پیشرفته، دستگاههای Cisco ASA را هدف قرار داده و از آسیبپذیری های zero-day برای دستیابی به اجرای کد از راه دور استفاده میکند.

خدمات امنیت شبکه با مجموعه پی بی ایکس شاپ

سرویسهای تخصصی امنیت شبکه که توسط ارائهدهندگانی مانند PBXshop ارائه میشوند، میتوانند مکمل مناسبی برای راهکارهای سیسکو باشند. این سرویسها معمولاً شامل مشاوره امنیتی، پیادهسازی، نظارت و پشتیبانی میشوند و به سازمانها کمک میکنند امنیت شبکه خود را در سطح بهینه حفظ کنند.

جمعبندی و توصیههای نهایی برای مدیران شبکه

امنیت روترهای سیسکو یک فرآیند مستمر است، نه یک رویداد یکباره. برای محافظت موثر باید پیکربندی دستگاهها را سختسازی کنید، احراز هویت قوی مبتنی بر AAA پیادهسازی کنید، بهروزرسانیهای امنیتی را به طور منظم اعمال کنید و لاگها و ترافیک شبکه را به طور مستمر پایش و تحلیل نمایید.

توصیه میشود لایههای متعدد امنیتی در سطوح مختلف شبکه ایجاد کنید و برای روترهایی که در خط مقدم دفاعی قرار دارند، بیشترین توجه امنیتی را در نظر بگیرید. با به کارگیری راهکارهای ارائه شده در این مقاله، میتوانید مقاومت امنیتی شبکه خود را به میزان قابل توجهی افزایش داده و از تبدیل شدن روترهای سیسکو به نقطه نفوذ مهاجمان جلوگیری کنید.

تفاوت اصلی بین روترهای سری ISR و ASR سیسکو چیست؟

روترهای سری ISR برای شعب سازمانی و شبکههای متوسط طراحی شدهاند، در حالی که روترهای سری ASR برای محیطهای سازمانی بزرگ و ارائهدهندگان سرویس مناسب هستند. روترهای ASR عملکرد و قابلیتهای امنیتی پیشرفتهتری داشته و میتوانند ترافیک با حجم بالا را مدیریت کنند.

آیا غیرفعال کردن Telnet و استفاده از SSH برای مدیریت روتر کافی است؟

خیر، اگرچه جایگزینی Telnet با SSH گام مهمی در افزایش امنیت است، اما کافی نیست. باید سایر جنبههای امنیتی از جمله بهروزرسانی منظم سیستم عامل، پیادهسازی احراز هویت قوی، محدود کردن دسترسی و نظارت مستمر را نیز در نظر گرفت.

چگونه میتوانم از بهروز بودن سیستم عامل روتر سیسکو مطلع شوم؟

میتوانید با استفاده از Cisco Software Checker آخرین نسخههای سیسکو IOS XE را بررسی کنید و ببینید کدام مشاورههای امنیتی سیسکو بر هر نسخه تاثیر میگذارد. همچنین مشترک شدن در اعلانهای امنیتی سیسکو توصیه میشود.

بهترین روش برای پشتیبانگیری از پیکربندی روترهای سیسکو چیست؟

پیکربندی باید به صورت منظم در یک سرور امن پشتیبانگیری شود. استفاده از پروتکلهای امن مانند SCP برای انتقال فایلها توصیه میشود. همچنین باید repositoryای که برای آرشیو پیکربندی دستگاههای سیسکو IOS استفاده میکنید، امن باشد.

دیدگاه شما درباره این مقاله چیست ؟